Edge Gateway Giriş

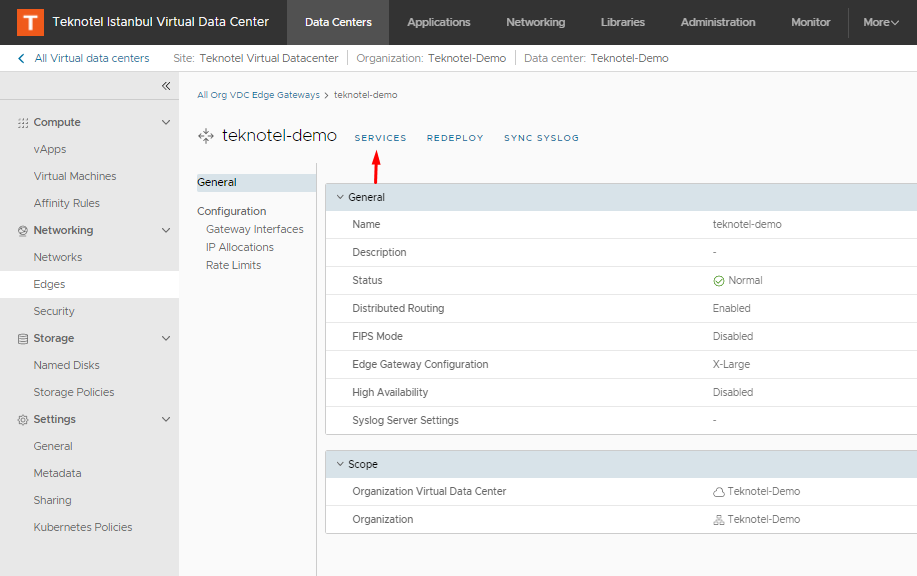

Tenant yönetim ekrana giriş yapıldıktan sonra Network Sekmesinde altından Edges Menüsünden Edge Gateway üzerindeyken Services e tıklanır. Açılan menüde Firewall, Dhcp, Routing, Load balancer, VPN, SSL-VPN Plus menülerini görebilirsiniz.

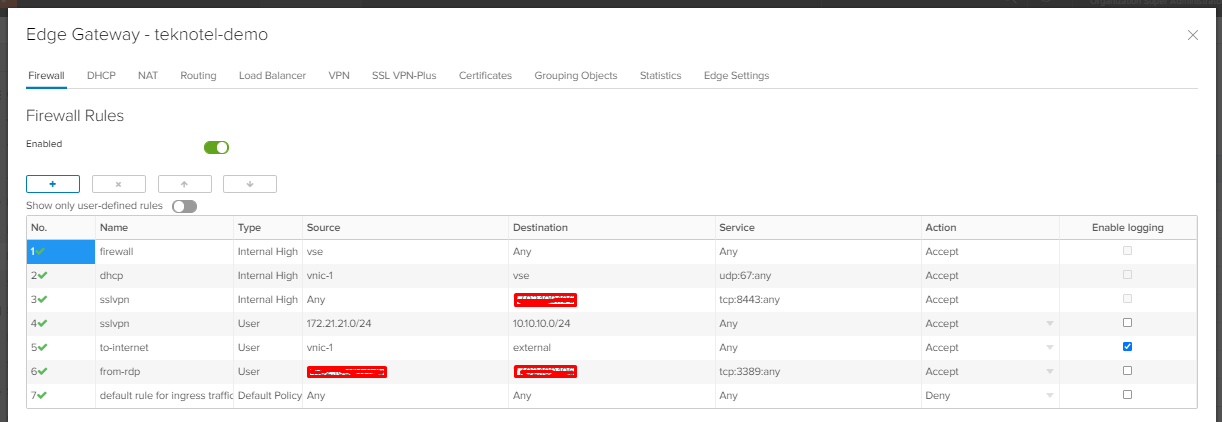

Firewall Servisi

İlk olarak daha önce Edge Gateway kurulumu sırasında otomatik tanımlanan SNAT kuralının aktif olabilmesi için sanal sunuculara içeriden dışarıya doğru internete erişim izni verilmesi gerekmektedir.

Bunun için artıya tıklanır. Açılan ekranda Name ile yazılan kurala isim verilir. Source sekmesine nat yapılan Private IP Bloğu yazılır. Destination Any olarak bırakılarak sanal sunucuların internete erişmeleri sağlanabilir. İşlem sonrasında Save Changes ile kural aktif edilir.

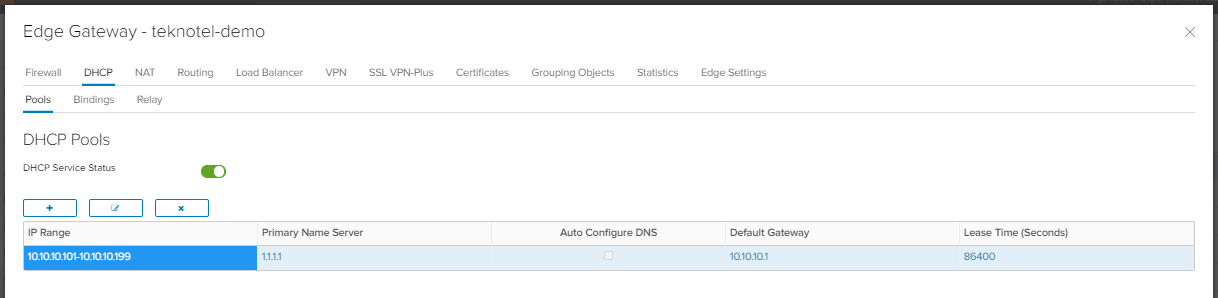

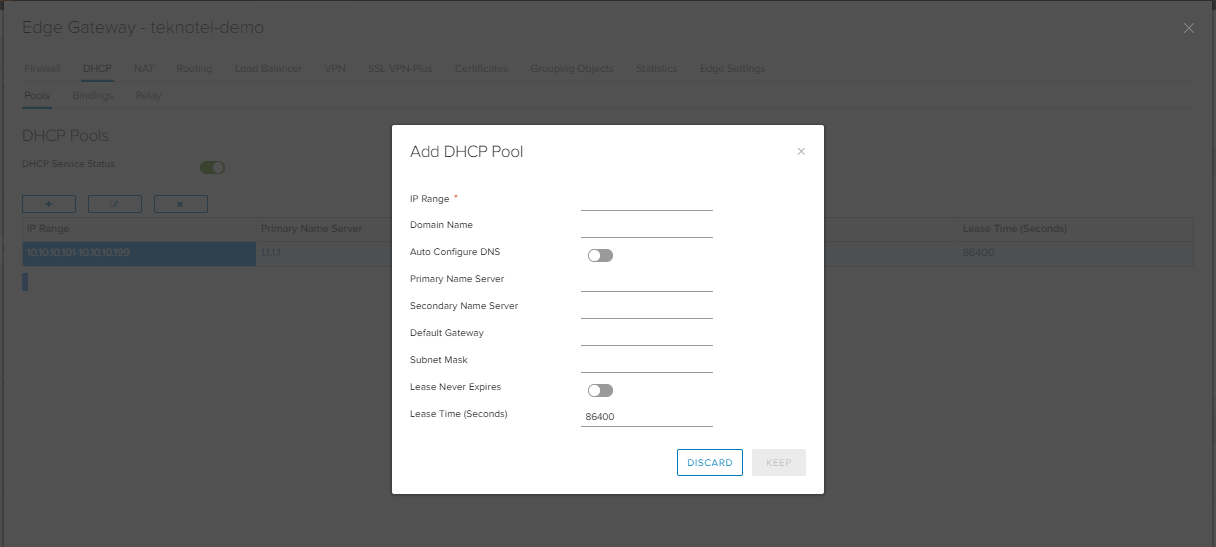

DHCP Servisi

Artı ile yeni bir DHCP pool eklenebilir. Açılan menüde IP Range ‘e DHCP servisinin IP dağıtması için belirlenen IP aralığı yazılır, domain name ,DNS server, Gateway ve Subnet mask bilgileri girildikten sonra Keep ile devam edilir. Değişik save changes ile aktif edilir. Son olarak DHCP Servisi Enable edilip Save changes denilir.

NAT Servisi

Source ve Destination NAT tanımlarını bu servis altından yapabilir.

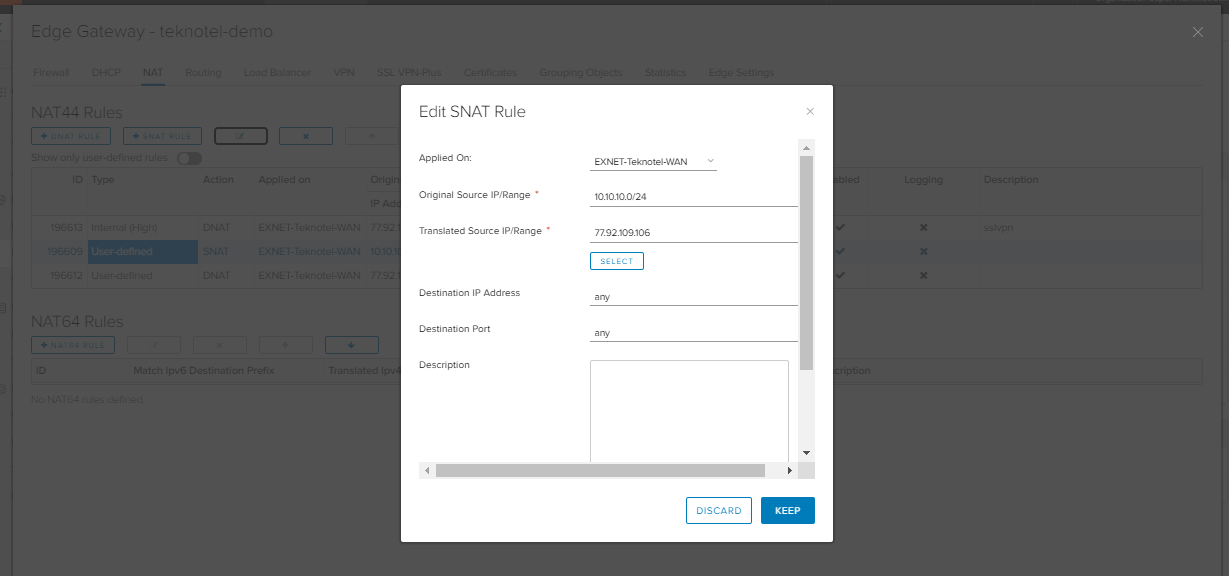

Snat(Source Nat) Rule

Edge Gateway üzerinde önceden tanımlı olarak içeriden dışarıya doğru internet erişimi için SNAT kuralı hazır gelmektedir. İnternet erişiminin aktif olabilmesi için Firewall üzerinden içeriden dışarıya doğru internete erişim kuralı yazılmalıdır.

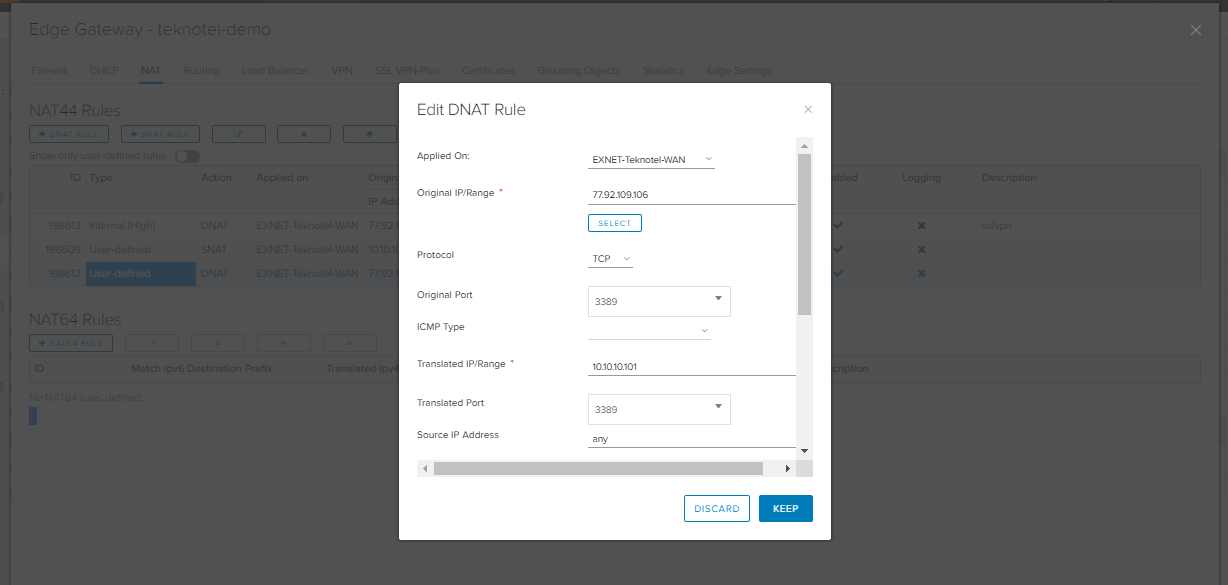

Dnat(Destination Nat) Rule

Dış dünyadan Sanal Veri Merkezinde bulunan bir sanal sunucuya erişim için DNAT kuralı yazılmalıdır. Sonrasında bu kurala göre Firewall’dan kural girilmek zorundadır.

Örnek olarak sanal sunucuya RDP erişimi için DNAT kuralı yazalım.

- Applied On ile hangi nw e kuralın uygulanacağı seçilir.

- Original IP/Range’ e dış dünyadan erişilecek Reel IP yazılır.Protocol olarak TCP seçilir.Original port olarak 3389 yazılır.

- Translated IP/Range olarak RDP yapılacak Sanal sunucunun private IP si yazılır.

- Translated port olarak 3389 portu yazılır

- Description a kural açıklaması yazılarak Keep ile devam edilir.

- Son olarak save changes ile hazırlanan kural aktif edilir.

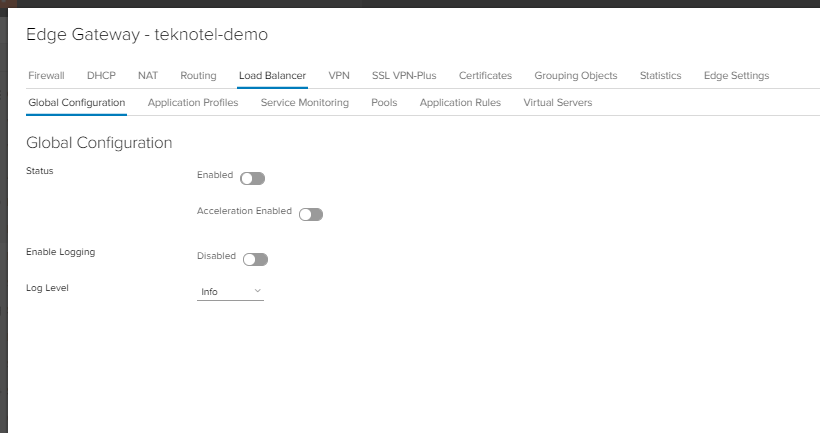

Load Balancer

Sanal Veri Merkezinde uygulamalarınızın koştuğu sanal sunucularda çalışan uygulamalarınızın iş yükünü Load Balancer tanımlayarak dağıtabilirsiniz.

Öncelikli olarak Status den enabled deyip save changes ile Load balancer özelliği aktif edilir.

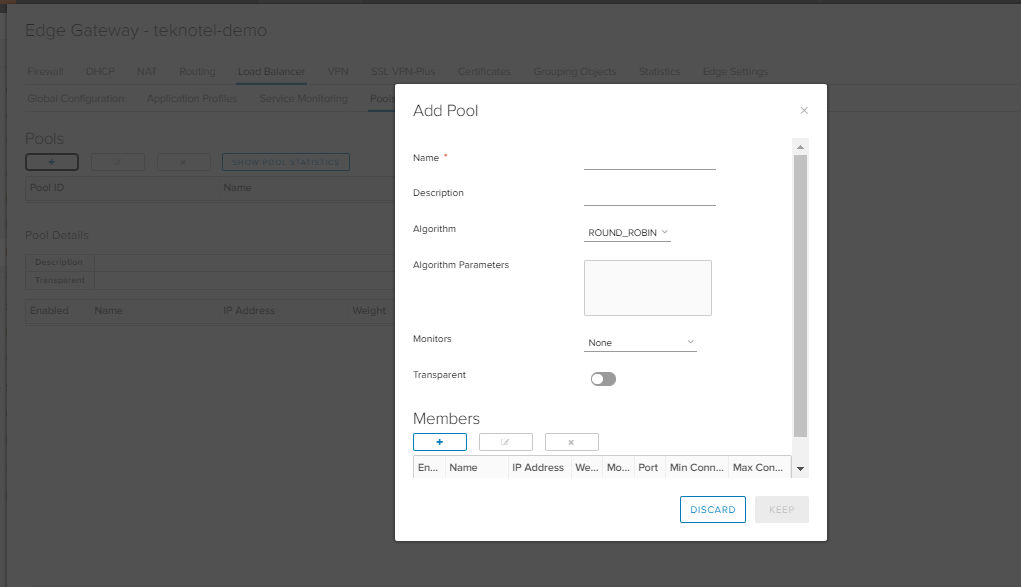

Sonrasında Pools sekmesinde artıya tıklanır.

Açılan ekranda hazırlanacak kurala isim verilir, load balancer algoritması ile eğer isteniyorsa monitoring özelliği belirlenir.

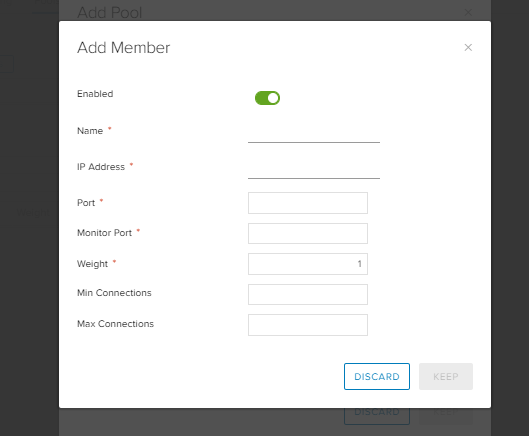

Members sekmesinde artı ile bu poola eklenecek sanal sunucuların seçilir. Load balaced edilecek sanal sunucunun IP si ve port numarası girilir. Ayrıca bu IP ye ortalama kaç isteğin geleceği weight menüsünden girildikten sonra keep deyip aynı şekilde ikinci sanal sunucu bilgileri girildikten sonra keep ile devam edilir.

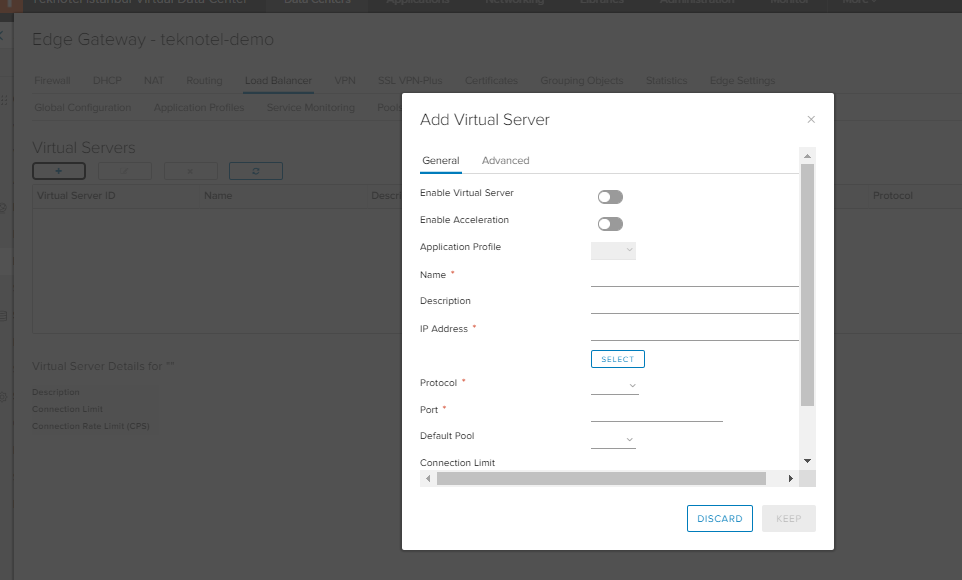

Pool hazırlandıktan sonra dış dünyadan bu sunuculara erişim için Virtual Server eklenmelidir. Virtual server sekmesinde Artı ya tıklandıktan sonra Name ile kurala isim verilir. Load Balancer Reel IP’si seçilir sonrasında hangi protocol ve port load balanced edilmek isteniyorsa girilir. Enabled Virtual Server ile aktif edilir sonrasında keep ile yapılan değişiklikler kayıt edilir.

SSL-VPN Plus

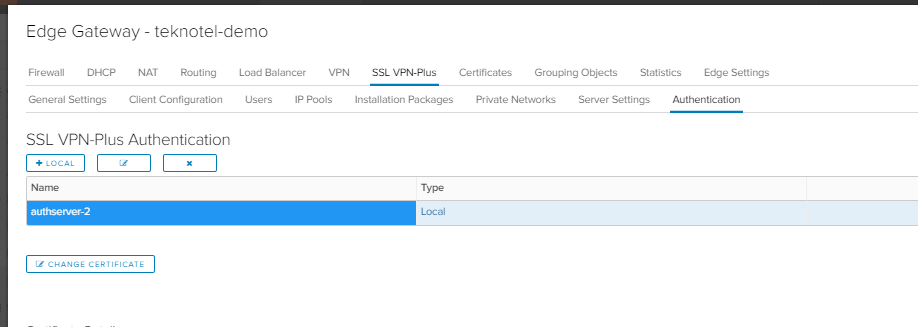

SSL VPN-Plus sekmesi altında Authentication sekmesinde local’e tıklanır. Açılan ekranda policy eklenerek password ve account policyleri tanımlandıktan sonra enable edilir ve keep ile devam edilir.

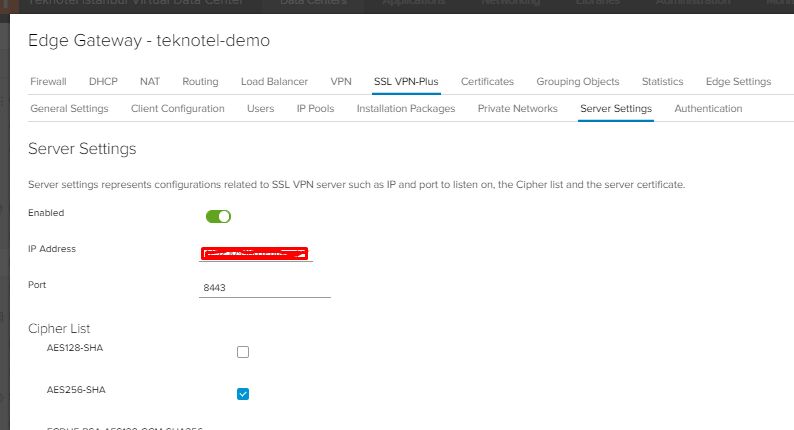

Server Settings sekmesinde Reel IP girilir, port olarak herhangi bir port belirlenir ve Chiper list seçildikten sonra Enabled edilir. Sonrasında save changes ile kayıt edilir.

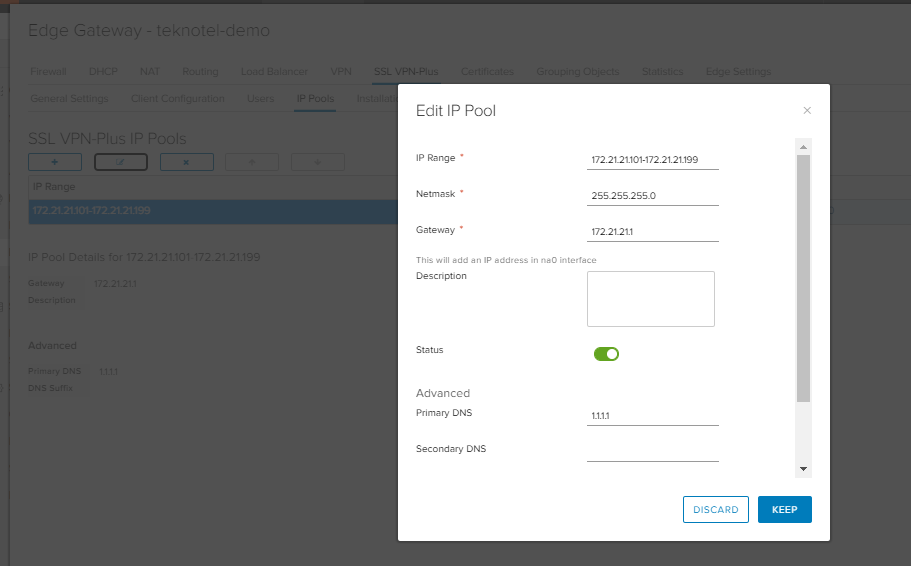

IP Pools sekmesinde SSL VPN bağlantısı gerçekleştiğinde istemciye atanacak virtual IP bloğunu belirlemek için artıya tıklanır.

Açılan menüde istemciye atanacak IP aralığı, netmask, gateway, dns ve domain bilgileri yazılır. Status enabled edildikten sonra keep ile kayıt edilir.

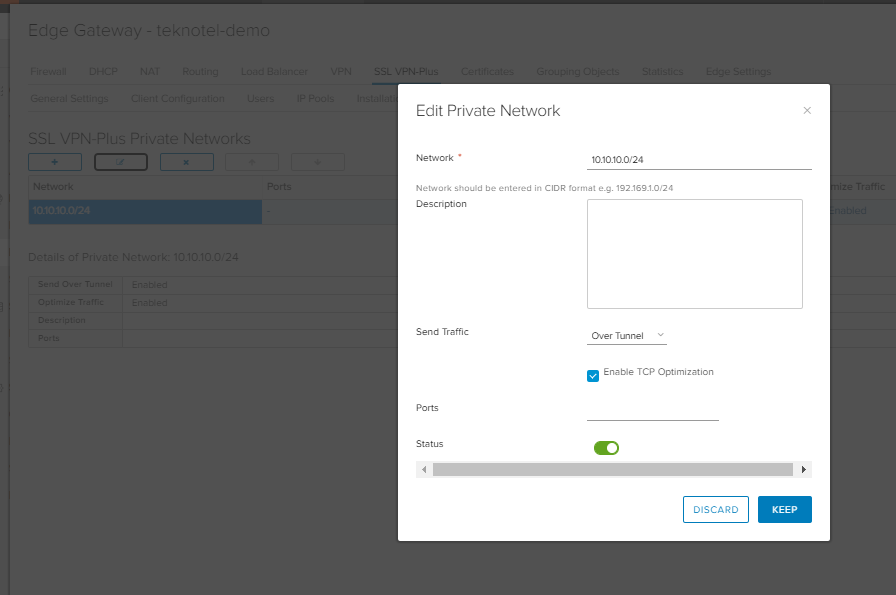

Private Networks sekmesinde artıya tıklandıktan sonra açılan ekranda SSL VPN bağlantısı gerçekleştirmek istediğimiz OVDC networks bloğu belirlenir. Ports sekmesinde erişim sağlandıktan sonra izin verilecek portlar belirlenir, bütün portlara erişim izni vermek isteniyorsa bu bölüm boş bırakılır. Keep ile kayıt altına alınır. Sonrasında save changes denir.

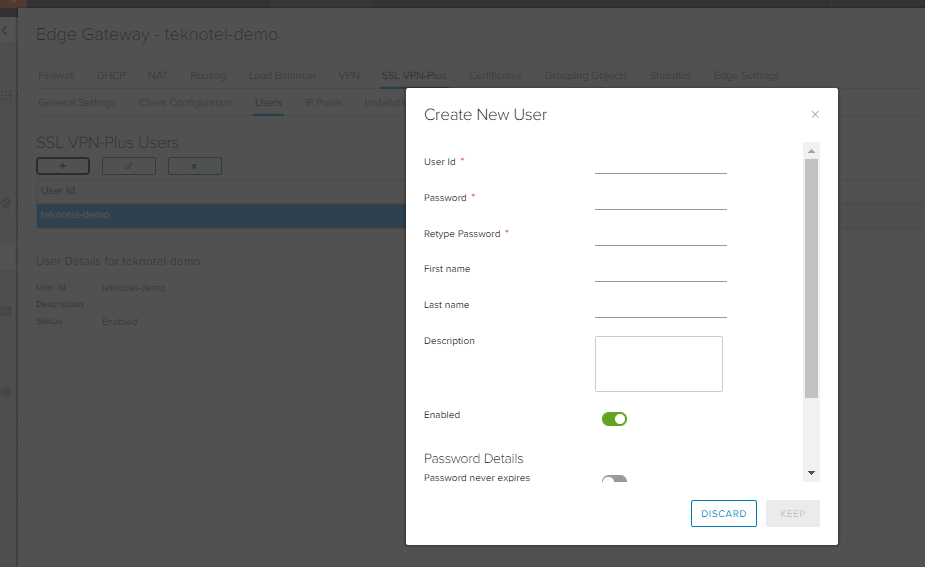

Users sekmesinde artıya tıklanarak SSL VPN userları belirlenir. Açılan menüden kullanıcı adı, password , ad,soyad girilir ve keep ile devam edilir.

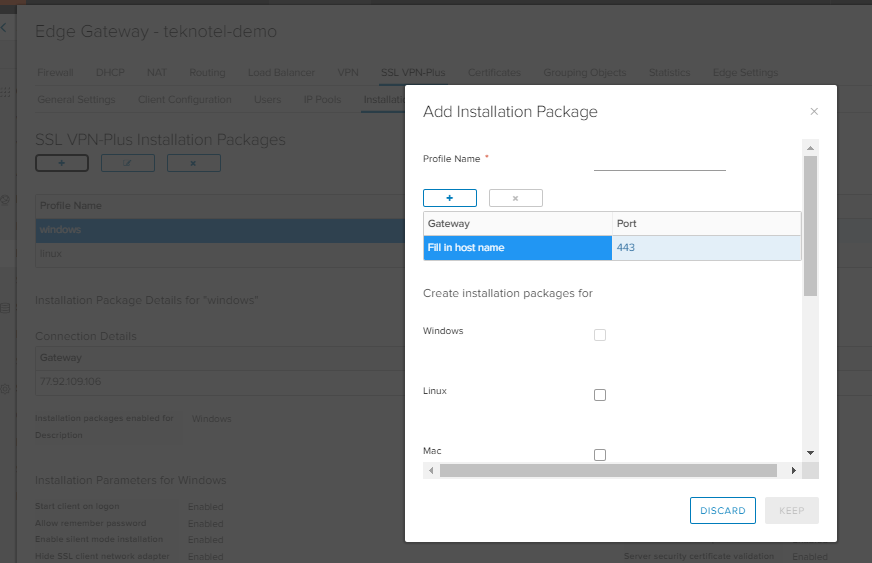

Installation Packages sekmesinde artıya tıklanarak SSL VPN yaparken kullanılacak client paketi ve profili oluşturulur. Paketin hangi OS’ler için hazırlanacağı belirlenir. VPN için kullanılacak IP ve port bilgileri girilirdikten sonra keep ile kayıt altına alınır.

En son olarak client a atanan network ile organizasyon networkü arasında firewall erişiminin açılması gerekmektedir.

Edge Gateway SSL-VPN Plus için Ms-Windows, Mac ve Linux client bulunmaktadır. IOS ve Android mobil uygulaması bulunmamaktadır. SSL-VPN servisi için IOS veya Android mobil kullanacak olan müşterilerin Forti Vdom ve Client to Site SSL-VPN aboneliği almaları gerekmektedir.

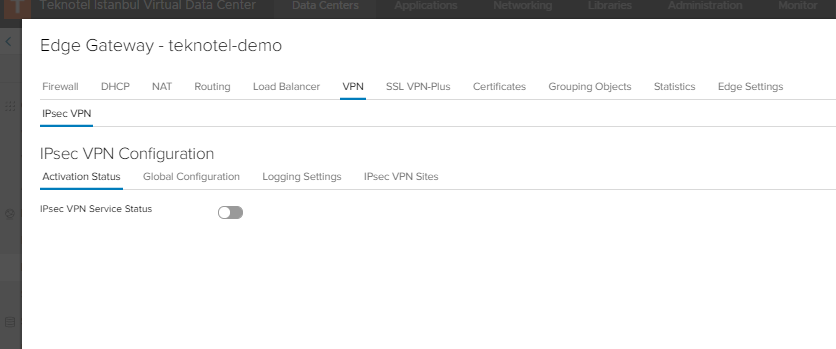

VPN

IPSec VPN menüsü altında IPsec VPN Sites dan artı ile yeni site eklenir.

- Açılan menüde IPSec VPN enabled edilir sonrasında Name ile site a isim verilir.

- Local ID’e mevcut reel IP verilir.

- Local Endpoint’e tekrar reel ıp girilir.

- Local Subnets e içeride kullanılan private network ve subnet i girilir.

- Peer Id ye karşı lokasyondaki reel IP verilir.

- Peer endpoint e karşı lokasyondaki reel ip tekrar yazılır.

- Peer Subnet e karşı lokasyonda kullanılan private network ve subnet i girilir

- Pre-shared key de karşı lokasyondaki firewall ile ortak kullanılacak şifre belirlenir.

Şifreleme algoritması ve diğer ayarlar istenirse değiştirilebilir.

Save changes ile yapılan işlem kayıt edilir.

Son olarak activation status menüsünden IPsec VPN service status enabled edilir.

Not: Firewall da karşılıklık iki private subnet arasındaki iletişimin açılması için firewall da any-any rule girilmesi gerekmektedir.

Daha fazla bilgi ve detay için lütfen “Sanal Veri Merkezi SSS” sayfamızı ziyaret ediniz.

Dökümanda anlatılan özelliklerin teknik terimler için Terimler-Kavramlar Sözlüğünden faydalanabilirsiniz.